Gestion des identités et des accès

Bienvenue dans le domaine 5 du CISSP, celui qui s’intéresse à la gestion des identités et des accès (IAM), pilier de la cybersécurité. Ce domaine aborde la manière dont les organisations identifient les utilisateurs, gèrent leurs droits et contrôlent l’accès aux systèmes et aux données. En d’autres termes, qui peut faire quoi, où, quand et comment.

Dans un monde où les utilisateurs sont dispersés (télétravail, cloud, appareils mobiles), une bonne gestion des identités est la première ligne de défense contre les accès non autorisés et les fuites d’informations.

Grands principes

La gestion des identités et des accès (IAM) vise à :

- Identifier correctement les utilisateurs et entités (humains et machines).

- Authentifier leur identité avant de leur donner accès aux ressources.

- Autoriser uniquement les actions légitimes selon leur rôle ou besoin.

- Surveiller et auditer les accès pour détecter toute anomalie.

Pour résumer, on s’assure que la bonne personne accède à la bonne ressource, au bon moment, pour la bonne raison.

Les « trois A » forment le cœur de l’IAM :

- Authentification : vérifier l’identité de l’utilisateur (mot de passe, biométrie, certificat).

- Autorisation : déterminer ce qu’il peut faire (accès à un dossier, lecture, modification…).

- Audit : journaliser et surveiller les activités pour détecter des abus ou des anomalies.

Gestion des identités (identity management)

L’identité d’un utilisateur traverse plusieurs étapes. On parle d’un cycle de vie de l’identité.

- Création (provisioning) : l’identité est créée (souvent à l’embauche).

- Gestion et maintenance : les droits sont ajustés en fonction des changements de poste ou de rôle.

- Désactivation (de-provisioning) : lorsqu’un employé quitte l’entreprise ou qu’un compte devient obsolète.

Un bon système IAM automatise ces étapes pour éviter les comptes dormants, souvent exploités par les attaquants.

Les identités peuvent être centralisées (gérées dans un seul annuaire) ou fédérées, auquel cas plusieurs organisations les partagent.

Les solutions actuelles d’IAM intègrent souvent des outils d’automatisation pour créer, modifier ou supprimer les comptes selon les règles de l’entreprise. Cela réduit les erreurs humaines et améliore la réactivité.

Authentification

Vous trouverez sur la page qui traite de l’authentification non seulement ses trois grands types, mais aussi tout ce que vous devez savoir sur les mots de passe et même les moyens de les gérer et de les retenir !

Contrôles d’accès

Le contrôle d’accès détermine qui a accès à quoi. Il repose sur quelques principes essentiels.

- Le need to know : seuls les utilisateurs ayant un besoin professionnel légitime peuvent accéder à une information donnée. Par exemple, un employé du service marketing n’a pas besoin d’accéder aux fiches de paie.

- Le principe du moindre privilège : chaque utilisateur doit disposer uniquement des droits nécessaires pour effectuer ses tâches. Cela limite les dégâts potentiels en cas de compromission d’un compte. Par exemple, un technicien ne devrait pas avoir de droits administratifs permanents.

- La séparation des tâches (SoD pour Segregation of Duties) : cette règle évite qu’une seule personne puisse exécuter une action critique du début à la fin. On sépare les rôles pour réduire les risques de fraude ou d’abus. Par exemple, une personne initie un paiement et une autre le valide.

- La responsabilité et la traçabilité : toute action doit être attribuable à une identité précise. Cela implique des mécanismes d’authentification forte, de journalisation et d’audit afin de savoir qui a fait quoi et quand (Cf. les 3A ci-dessus).

- L’évaluation contextuelle : le contrôle d’accès peut aussi dépendre de critères dynamiques comme l’emplacement, le moment de la journée ou le type d’appareil utilisé. Ce principe est souvent implémenté dans les environnements de type Zero Trust (principe de vérification systématique).

- La réévaluation périodique des accès : les autorisations ne doivent pas être permanentes mais révisées régulièrement pour garantir leur pertinence. Ainsi les droits obsolètes sont retirés.

Quelques modèles de contrôle d’accès :

- DAC (Discretionary Access Control) : le propriétaire d’une ressource décide qui y accède.

- MAC (Mandatory Access Control) : les accès sont définis selon des niveaux de classification. Par exemple : secret, confidentiel ou public.

- RBAC (Role-Based Access Control) : les droits sont attribués selon la fonction exercée (RH, finance, IT…).

- ABAC (Attribute-Based Access Control : les décisions sont basées sur des attributs (heure, lieu, type d’appareil…).

Gouvernance et conformité

La gouvernance des identités englobe la définition des politiques, des rôles et des processus pour encadrer la gestion des identités et des accès. Elle garantit que les accès sont cohérents avec les politiques de sécurité, que les droits sont régulièrement révisés et que les principes du moindre privilège et de la séparation des tâches sont respectés.

Une revue périodique des accès est essentielle pour détecter les comptes dormants, les accès excessifs ou non justifiés mais aussi les incohérences entre les droits attribués et le poste réel.

Ces audits contribuent à la conformité avec des réglementations comme le RGPD, SOX ou ISO 27001.

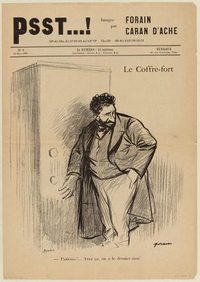

Les comptes à privilèges élevés (administrateurs, par exemple) représentent un risque majeur. Des solutions PAM (Privileged Access Management) permettent de stocker les mots de passe dans un coffre-fort sécurisé, d’auditer l’usage des sessions à privilèges ou encore de restreindre les accès selon le contexte (heure, type d’action, etc.).

Menaces

Des menaces sont directement liées à la gestion des identités : vols d’identifiants, abus de privilège (par exemple de la part d’un salarié mécontent), comptes orphelins (non désactivés après un départ) …

Les parades sont la rotation régulière des mots de passe, la sensibilisation des utilisateurs, la journalisation centralisée (SIEM) pour la détection d’anomalies (voir la sécurité des réseaux) et l’authentification multifactorielle (voir l’ingénierie des réseaux).